プログラミング言語Erlangとそのライブラリ群Erlang/OTPが、リモートからの攻撃により機器を乗っ取られる可能性のある重大なセキュリティ脆弱性を抱えていることが判明しました。この問題は、開発者やシステム管理者にとって即座の対応が求められる状況です。

Erlang/OTPの脆弱性の概要

この脆弱性は、Erlang/OTPのSSHサーバーに存在する認証前のリモートコード実行(RCE)脆弱性です。この脆弱性を悪用すると、攻撃者は認証情報を提供せずに任意のコードを実行できる可能性があります。

| 脆弱性ID | 概要 | CVSSv3.1 |

|---|---|---|

| CVE-2025-32433 | SSHサーバーで攻撃者が認証されていないリモートコード実行(RCE)の実行 | 10.0(Critical) |

この脆弱性は、SSHプロトコルの仕様(RFC 4252 §6)に反して、認証前に特定のメッセージ(IDが80以上)を受け入れてしまうErlang/OTPのSSHサーバーが実装されることに影響を受けるとしています。

本来、これらのメッセージは認証後にのみ処理されるべきですが、Erlang/OTPの実装ではこのチェックが欠如しており、攻撃者は認証前にこれらのメッセージを送信して任意のコードを実行することが可能となっています。

▼ 公式からのリリース🔗

Erlang/OTPの脆弱性を悪用した攻撃の詳細について

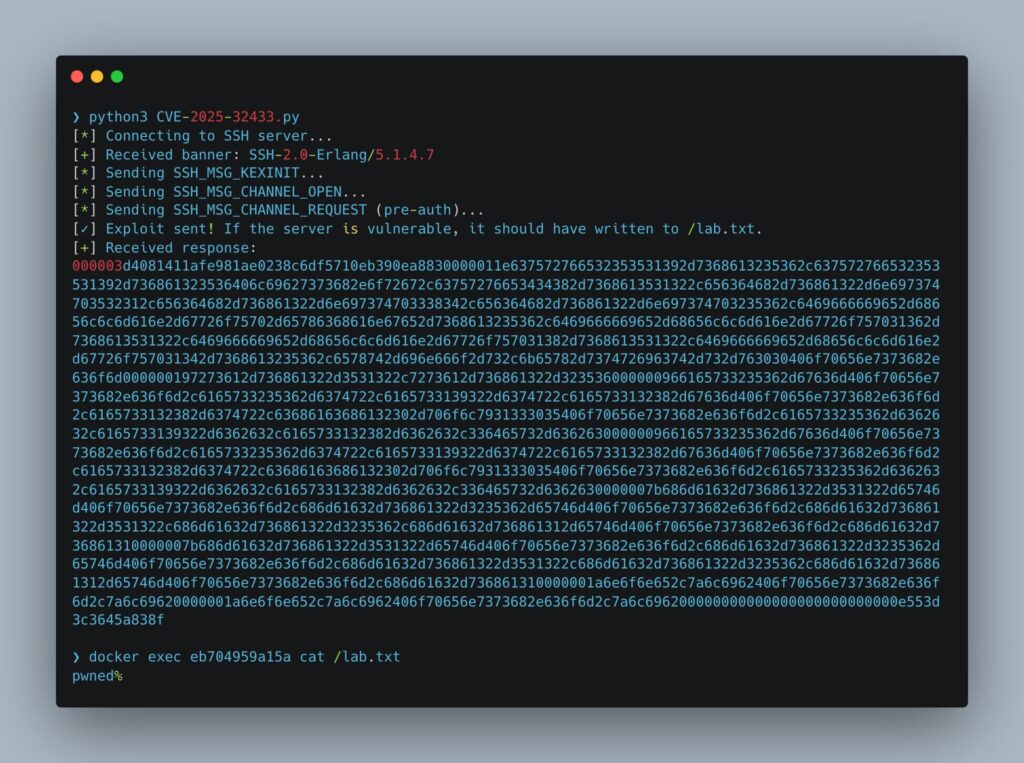

攻撃者は、SSH接続を開始し、認証前に「channel open」メッセージを送信してセッションを開始し、続いて「channel request」メッセージを送信してコマンドを実行することができます。これにより、認証を経ずに任意のコマンドを実行できるようになります。特に、SSHデーモンがroot権限で実行されている場合、攻撃者はシステム全体を制御することが可能となります。

この脆弱性の悪用は比較的容易であり、攻撃者は特別に細工されたSSHメッセージを送信するだけで、認証なしにコードを実行できます。既に複数のProof-of-Concept(PoC)コードが公開されており、実際の攻撃に利用される可能性が高まっています。

概念実証コード(PoC)について

この脆弱性についてすでにインターネット上に複数のPoCコードが公開されており、攻撃者によるスキャンや悪用が始まっている可能性があります。

セキュリティ製品やログ監視ツールを使用して、異常なSSH接続や未認証のコマンド実行の兆候を監視し、早期に検出・対応することが重要です。

▼ 放置し続けると、サイバー攻撃をうける可能性も🔗

対策と安全対策の推奨

Erlang/OTPの開発者およびコミュニティは、この脆弱性に対処するための最新バージョン「Erlang/OTP 27.3.3」「Erlang/OTP 26.2.5.11」「Erlang/OTP 25.3.2.20」がGithubで配布されています。CVSS3.0が10.0と非常に高いレーティングであることから迅速な適用がおすすめです。

もし、すぐの対応が難しい場合は回避策としてSSHサーバの無効化やファイアウォールによるアクセス制限などが紹介されています。

▼ Githubサイト🔗

まとめ

Erlang/OTPにおけるこの脆弱性は、重大なセキュリティリスクを引き起こす可能性があります。すべての開発者とシステム管理者は、速やかに対策を施し、システムの安全を確保することが求められます。

コメント